Το πρόγραμμα GOPHERSET της NSA (National Security Agency, Εθνική Υπηρεσία Ασφαλείας) διέρρευσε το 2014. Είναι ένα πρόγραμμα υποκλοπών από κάρτες SIM κινητών τηλεφώνων και έχει ιδιαίτερο ενδιαφέρον γιατί επιβεβαιώνει τις υποθέσεις που είχαμε δημοσιεύσει εδώ και καιρό. Σε αυτό το άρθρο θα τα δούμε όλα αυτά σε μεγαλύτερο βάθος.

Το Μάρτιο του 2015 είχαμε δημοσιεύσει το άρθρο μας «Ασφάλεια και κάρτες SIM» όπου παρουσιάζαμε το τρόπο λειτουργίας των καρτών SIM αλλά και τα μέχρι τότε γνωστά κενά ασφαλείας τους. Σε αυτό το άρθρο είχαμε αναφέρει και το παρακάτω όσον αφορά τις επιθέσεις με εγκατάσταση κακόβουλου λογισμικού σε κάρτες SIM, μία εξαιρετικά αποτελεσματική επίθεση καθώς λειτουργεί αποτελεσματικά ανεξάρτητα από τη συσκευή.

«Αυτή η αδυναμία υπάρχει ακόμα και σήμερα αλλά η εγκατάσταση εφαρμογών είναι πολύ δύσκολη. Ωστόσο, αξίζει να αναφέρουμε ότι και ο πάροχος έχει

τη δυνατότητα εγκατάστασης εφαρμογών απομακρυσμένα»

Πηγή: LeakSource.wordpress.com

Πηγή: LeakSource.wordpress.com

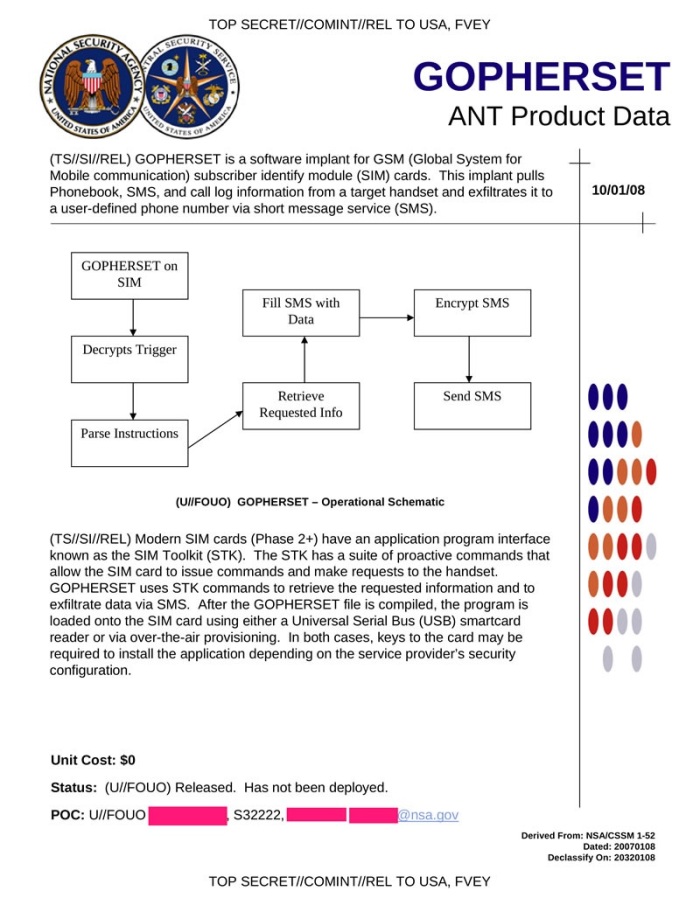

Το πρόγραμμα αυτό έχει χαρακτηριστεί ως TS//SI//REL (Top Secret / Signal Intelligence / Releaseable to USA, Άκρως Απόρρητο / Υποκλοπές Σημάτων / Όχι για ξένες υπηρεσίες) και ήταν μέρος του καταλόγου του TAO (Tailored Access Operations, Επιχειρήσεις Βελτιωμένης Πρόσβασης) από το τμήμα ANT (Advanced Network Technology, Προχωρημένη Τεχνολογία Δικτύων) της NSA. Βλέπετε την επίσημη σελίδα που είχε το πρόγραμμα GOPHERSET στο κατάλογο παρακάτω.

Η επίσημη περιγραφή του προγράμματος όπως τη διαβάσαμε στη παραπάνω σελίδα, μεταφρασμένη στα ελληνικά, είναι αυτή που βλέπετε παρακάτω. Στη συνέχεια θα κάνουμε μία πιο εκτενή ανάλυση του προγράμματος GOPHERSET με όσα γνωρίζουμε για αυτό μέχρι σήμερα.

Το GOPHERSET είναι ένα εμφύτευμα λογισμικού για τεχνολογίας GSM (Global System for Mobile communication, Παγκόσµιο Σύστηµα Κινητών Επικοινωνιών) κάρτες SIM (Subscriber Identity Module, Εξάρτημα Ταυτοποίησης Συνδρομητή). Το εμφύτευμα ανακτά το Τηλεφωνικό Κατάλογο, μηνύματα SMS, και πληροφορίες ιστορικού κλήσεων από τη συσκευή στόχο και τα παρέχει σε ένα καθορισμένο από το χειριστή τηλεφωνικό αριθμό μέσω SMS (Short Message Service, Υπηρεσία Σύντομων Μηνυμάτων).

Οι μοντέρνες κάρτες SIM (γενιάς Phase 2+) έχουν μία προγραμματιστική διεπαφή που είναι γνωστή ως Εργαλειοθήκη SIM (STK). Το STK έχει μία συλλογή εντολών που επιτρέπουν στη κάρτα SIM να εκτελεί εντολές και να κάνει αιτήσεις στη συσκευή κινητής τηλεφωνίας. Το GOPHERSET χρησιμοποιεί τις εντολές STK για να ανακτήσει τις απαιτούμενες πληροφορίες και να τις στείλει μέσω SMS. Μετά τη κατασκευή του αρχείου GOPHERSET, το πρόγραμμα φορτώνεται στη κάρτα SIM είτε μέσω συσκευής ανάγνωσης καρτών μνήμης USB (Universal Serial Bus, Ενιαίος Σειριακός Δίαυλος), είτε από ασύρματη μετάδοση. Και στις δύο περιπτώσεις, οι κωδικοί για τη κάρτα ίσως να απαιτούνται για εγκατάσταση της εφαρμογής ανάλογα με τις ρυθμίσεις ασφαλείας του παρόχου κινητής τηλεφωνίας.

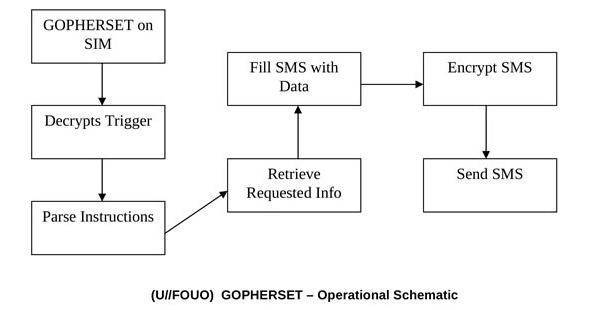

Όπως διαβάζουμε στην ίδια σελίδα, το πρόγραμμα αυτό έχει ημερομηνία 10 Ιανουαρίου του 2008 αλλά μέχρι και σήμερα αυτή η τεχνική συνεχίζει να λειτουργεί καθώς είναι βασικό στοιχείο της αρχιτεκτονικής των καρτών SIM όπως είχαμε περιγράψει στο άρθρο μας «Ασφάλεια και κάρτες SIM». Βάση του διαγράμματος που βλέπετε παρακάτω μπορούμε να καταλάβουμε και άλλες λεπτομέρειες για αυτό το πρόγραμμα υποκλοπών.

Βλέπουμε πως όταν το GOPHERSET ενεργοποιείται, αποκρυπτογραφεί τις ρυθμίσεις του και επεξεργάζεται τις εντολές που πρέπει να εκτελέσει. Στη συνέχεια χρησιμοποιεί αυτές τις εντολές STK για να συλλέξει τις απαραίτητες πληροφορίες και τις συγκεντρώνει σε ένα γραπτό μήνυμα SMS. Τέλος, κρυπτογραφεί το μήνυμα αυτό και το στέλνει στον αποδέκτη. Εδώ βλέπουμε ότι πρώτον οι εντολές είναι κρυπτογραφημένες και επίσης τα SMS που στέλνει το GOPHERSET είναι επίσης κρυπτογραφημένα. Άρα μόνο όποιος γνωρίζει το κλειδί αποκρυπτογράφησης μπορεί να δει τα δεδομένα που στέλνει με SMS και τις εντολές που εκτελεί στη συσκευή.

Καθώς αυτό το λογισμικό εγκαθίσταται στη κάρτα SIM και χρησιμοποιεί τις εντολές STK, δεν έχει σημασία τι συσκευή χρησιμοποιεί ο στόχος. Επίσης, ακόμα και αν αλλάξει συσκευή, το λογισμικό είναι εγκατεστημένο στη κάρτα SIM άρα για όσο θα χρησιμοποιεί την ίδια κάρτα SIM η υποκλοπή θα παραμένει. Αυτός ήταν και ένας από τους λόγους που στο άρθρο μας «Αντιπαρακολούθηση: Σπασμένο Τηλέφωνο» που είχε δημοσιευτεί το Νοέμβριο του 2015 είχαμε γράψει το παρακάτω.

«αν έχουμε φτάσει στο σημείο να χρησιμοποιούμε τόσο προηγμένες τεχνικές αντι-παρακολούθησης είναι απαραίτητο να αλλάζουμε τα καρτοκινητά με νέα τουλάχιστον μία φορά το μήνα. Αν αλλάζουμε συχνά τα καρτοκινητά, τότε η παρακολούθηση είναι σχεδόν αδύνατη με τα σημερινά δεδομένα»

Πηγή: BeforeItsNews.com

Το Μάρτιο του 2015 είχαμε δημοσιεύσει το άρθρο μας «Ασφάλεια και κάρτες SIM» όπου παρουσιάζαμε το τρόπο λειτουργίας των καρτών SIM αλλά και τα μέχρι τότε γνωστά κενά ασφαλείας τους. Σε αυτό το άρθρο είχαμε αναφέρει και το παρακάτω όσον αφορά τις επιθέσεις με εγκατάσταση κακόβουλου λογισμικού σε κάρτες SIM, μία εξαιρετικά αποτελεσματική επίθεση καθώς λειτουργεί αποτελεσματικά ανεξάρτητα από τη συσκευή.

«Αυτή η αδυναμία υπάρχει ακόμα και σήμερα αλλά η εγκατάσταση εφαρμογών είναι πολύ δύσκολη. Ωστόσο, αξίζει να αναφέρουμε ότι και ο πάροχος έχει

τη δυνατότητα εγκατάστασης εφαρμογών απομακρυσμένα»

Πηγή: LeakSource.wordpress.com

Πηγή: LeakSource.wordpress.comΤο πρόγραμμα αυτό έχει χαρακτηριστεί ως TS//SI//REL (Top Secret / Signal Intelligence / Releaseable to USA, Άκρως Απόρρητο / Υποκλοπές Σημάτων / Όχι για ξένες υπηρεσίες) και ήταν μέρος του καταλόγου του TAO (Tailored Access Operations, Επιχειρήσεις Βελτιωμένης Πρόσβασης) από το τμήμα ANT (Advanced Network Technology, Προχωρημένη Τεχνολογία Δικτύων) της NSA. Βλέπετε την επίσημη σελίδα που είχε το πρόγραμμα GOPHERSET στο κατάλογο παρακάτω.

Η επίσημη περιγραφή του προγράμματος όπως τη διαβάσαμε στη παραπάνω σελίδα, μεταφρασμένη στα ελληνικά, είναι αυτή που βλέπετε παρακάτω. Στη συνέχεια θα κάνουμε μία πιο εκτενή ανάλυση του προγράμματος GOPHERSET με όσα γνωρίζουμε για αυτό μέχρι σήμερα.

Το GOPHERSET είναι ένα εμφύτευμα λογισμικού για τεχνολογίας GSM (Global System for Mobile communication, Παγκόσµιο Σύστηµα Κινητών Επικοινωνιών) κάρτες SIM (Subscriber Identity Module, Εξάρτημα Ταυτοποίησης Συνδρομητή). Το εμφύτευμα ανακτά το Τηλεφωνικό Κατάλογο, μηνύματα SMS, και πληροφορίες ιστορικού κλήσεων από τη συσκευή στόχο και τα παρέχει σε ένα καθορισμένο από το χειριστή τηλεφωνικό αριθμό μέσω SMS (Short Message Service, Υπηρεσία Σύντομων Μηνυμάτων).

Οι μοντέρνες κάρτες SIM (γενιάς Phase 2+) έχουν μία προγραμματιστική διεπαφή που είναι γνωστή ως Εργαλειοθήκη SIM (STK). Το STK έχει μία συλλογή εντολών που επιτρέπουν στη κάρτα SIM να εκτελεί εντολές και να κάνει αιτήσεις στη συσκευή κινητής τηλεφωνίας. Το GOPHERSET χρησιμοποιεί τις εντολές STK για να ανακτήσει τις απαιτούμενες πληροφορίες και να τις στείλει μέσω SMS. Μετά τη κατασκευή του αρχείου GOPHERSET, το πρόγραμμα φορτώνεται στη κάρτα SIM είτε μέσω συσκευής ανάγνωσης καρτών μνήμης USB (Universal Serial Bus, Ενιαίος Σειριακός Δίαυλος), είτε από ασύρματη μετάδοση. Και στις δύο περιπτώσεις, οι κωδικοί για τη κάρτα ίσως να απαιτούνται για εγκατάσταση της εφαρμογής ανάλογα με τις ρυθμίσεις ασφαλείας του παρόχου κινητής τηλεφωνίας.

Πηγή: MotherJones.com

Όπως διαβάζουμε στην ίδια σελίδα, το πρόγραμμα αυτό έχει ημερομηνία 10 Ιανουαρίου του 2008 αλλά μέχρι και σήμερα αυτή η τεχνική συνεχίζει να λειτουργεί καθώς είναι βασικό στοιχείο της αρχιτεκτονικής των καρτών SIM όπως είχαμε περιγράψει στο άρθρο μας «Ασφάλεια και κάρτες SIM». Βάση του διαγράμματος που βλέπετε παρακάτω μπορούμε να καταλάβουμε και άλλες λεπτομέρειες για αυτό το πρόγραμμα υποκλοπών.

Πηγή: LeakSource.wordpress.com

Βλέπουμε πως όταν το GOPHERSET ενεργοποιείται, αποκρυπτογραφεί τις ρυθμίσεις του και επεξεργάζεται τις εντολές που πρέπει να εκτελέσει. Στη συνέχεια χρησιμοποιεί αυτές τις εντολές STK για να συλλέξει τις απαραίτητες πληροφορίες και τις συγκεντρώνει σε ένα γραπτό μήνυμα SMS. Τέλος, κρυπτογραφεί το μήνυμα αυτό και το στέλνει στον αποδέκτη. Εδώ βλέπουμε ότι πρώτον οι εντολές είναι κρυπτογραφημένες και επίσης τα SMS που στέλνει το GOPHERSET είναι επίσης κρυπτογραφημένα. Άρα μόνο όποιος γνωρίζει το κλειδί αποκρυπτογράφησης μπορεί να δει τα δεδομένα που στέλνει με SMS και τις εντολές που εκτελεί στη συσκευή.

«αν έχουμε φτάσει στο σημείο να χρησιμοποιούμε τόσο προηγμένες τεχνικές αντι-παρακολούθησης είναι απαραίτητο να αλλάζουμε τα καρτοκινητά με νέα τουλάχιστον μία φορά το μήνα. Αν αλλάζουμε συχνά τα καρτοκινητά, τότε η παρακολούθηση είναι σχεδόν αδύνατη με τα σημερινά δεδομένα»

Πηγή: TheGuardian.com

Δεν υπάρχουν σχόλια:

Δημοσίευση σχολίου